Trên thế giới mạng ngày nay, các loại tấn công mạng ngày càng trở nên phổ biến và gây ra nhiều vấn đề nghiêm trọng cho cá nhân, tổ chức và doanh nghiệp trực tuyến. Một trong những loại tấn công đáng lo ngại nhất là tấn công DDoS. Trong bài viết này, chúng ta sẽ tìm hiểu về DDoS là gì, cách nó hoạt động, các kiểu tấn công phổ biến và phân biệt giữa DoS và DDoS.

Tấn công DDoS là gì?

DDoS (viết tắt của Distributed Denial of Service) là một loại tấn công mạng mà mục tiêu chính của nó là làm cho một hệ thống, máy chủ hoặc dịch vụ trực tuyến trở nên không khả dụng cho người dùng hợp lệ bằng cách tạo ra một lượng lớn các yêu cầu hoặc thông điệp từ nhiều nguồn khác nhau.

DDoS hoạt động như thế nào?

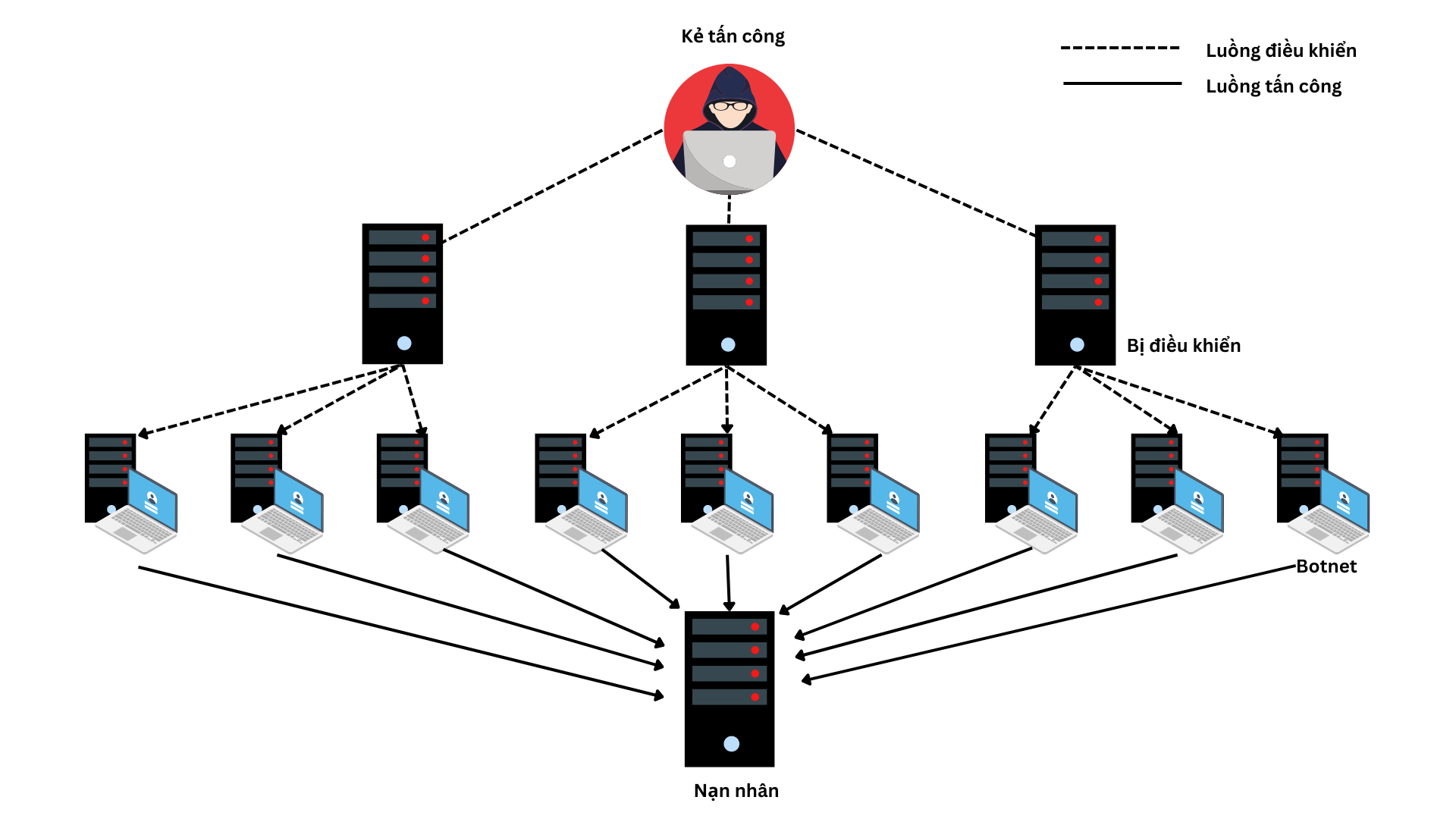

Tấn công DDoS thường được thực hiện bằng cách kết hợp sức mạnh của nhiều thiết bị kết nối vào một mục tiêu duy nhất, tạo nên áp lực lớn đủ để làm quá tải hệ thống hoặc dịch vụ, khiến cho nó trở nên không thể truy cập hoặc gây gián đoạn nghiêm trọng.

Một DDoS thường sử dụng botnets, một mạng của các thiết bị (thường là máy tính cá nhân hoặc thiết bị IoT) đã bị nhiễm malware và được điều khiển từ xa bởi kẻ tấn công. Các thiết bị trong botnet này hoạt động như “thủ phạm” trong cuộc tấn công, gửi hàng ngàn hoặc thậm chí hàng triệu yêu cầu đến mục tiêu cùng lúc. Khi hệ thống hoặc máy chủ đích phải xử lý số lượng lớn yêu cầu này, nó có thể trở nên quá tải, dẫn đến giảm hiệu suất hoặc ngừng hoạt động hoàn toàn.

DDoS là một trong những hình thức tấn công mạng nguy hiểm và có thể gây ra nhiều vấn đề nghiêm trọng, bao gồm mất doanh thu, hủy hoại danh tiếng, và gây ra thiệt hại về mặt kinh tế cho các tổ chức và cá nhân bị tấn công.

Để bảo vệ khỏi tấn công DDoS, người quản trị hệ thống và tổ chức cần triển khai các biện pháp bảo mật mạng mạnh mẽ, như tường lửa và giám sát mạng, để phát hiện và ngăn chặn các cuộc tấn công này.

Cách phân biệt giữa tấn công DoS và DDoS

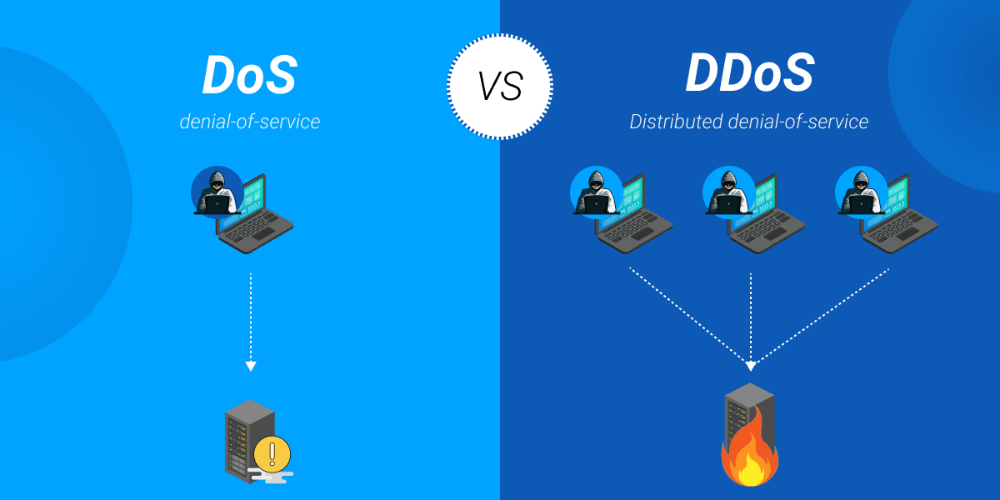

DoS và DDoS là hai loại tấn công mạng khác nhau. DoS viết tắt của “Denial of Service”, trong khi DDoS viết tắt của “Distributed Denial of Service”. Dưới đây là một số điểm khác biệt quan trọng giữa chúng:

Sự khác biệt về quy mô

- Trong cuộc tấn công DoS, chỉ một hệ thống hoặc thiết bị duy nhất được sử dụng để tấn công mục tiêu.

- Trong cuộc tấn công DDoS, nhiều hệ thống hoặc thiết bị tham gia tấn công đồng thời.

Sự phân tán

- Cuộc tấn công DoS tập trung vào việc tấn công từ một nguồn duy nhất.

- Cuộc tấn công DDoS sử dụng nhiều nguồn khác nhau để gửi yêu cầu, làm cho nó trở nên khó khăn hơn để ngăn chặn và ngăn cản lại cuộc tấn công.

Tốc độ tấn công

- Tấn công DoS thường chậm hơn so với tấn công DDoS.

- Tấn công DDoS nhanh hơn tấn công DoS do sự đóng góp của nhiều thiết bị.

Độ khó trong việc ngăn chặn

- Tấn công DoS có thể bị chặn dễ dàng hơn vì nó sử dụng một nguồn duy nhất.

- Tấn công DDoS rất khó để ngăn chặn vì nhiều thiết bị gửi gói tin và tấn công từ nhiều vị trí.

Sự theo dõi

- Các cuộc tấn công DoS thường dễ dàng theo dõi vì chúng được thực hiện từ một nguồn cố định.

- Các cuộc tấn công DDoS rất khó theo dõi vì chúng xuất phát từ nhiều nguồn khác nhau trên toàn thế giới.

Loại tấn công

- Các loại tấn công DoS bao gồm tấn công tràn bộ đệm, tấn công Ping of Death hoặc ICMP flood, và tấn công Teardrop Attack.

- Các loại tấn công DDoS bao gồm tấn công Volumetric (tấn công băng thông), tấn công Fragmentation Attack (phân mảnh dữ liệu) và Application Layer Attack (khai thác lỗ hổng trong các ứng dụng).

Các hình thức tấn công DDoS

Dưới đây là các hình thức tấn công DDoS

Tấn công ICMP Flooding

Loại tấn công này tập trung vào việc gửi các gói tin ICMP (Internet Control Message Protocol) giả mạo hoặc gói tin lớn, làm quá tải băng thông của mạng và làm cho dịch vụ trở nên không khả dụng.

Tấn công SYN/ACK Flooding

Tấn công này sử dụng việc gửi nhiều yêu cầu kết nối TCP nhưng không hoàn thiện việc thiết lập kết nối, dẫn đến tiêu tốn tài nguyên hệ thống và làm cho dịch vụ bị gián đoạn.

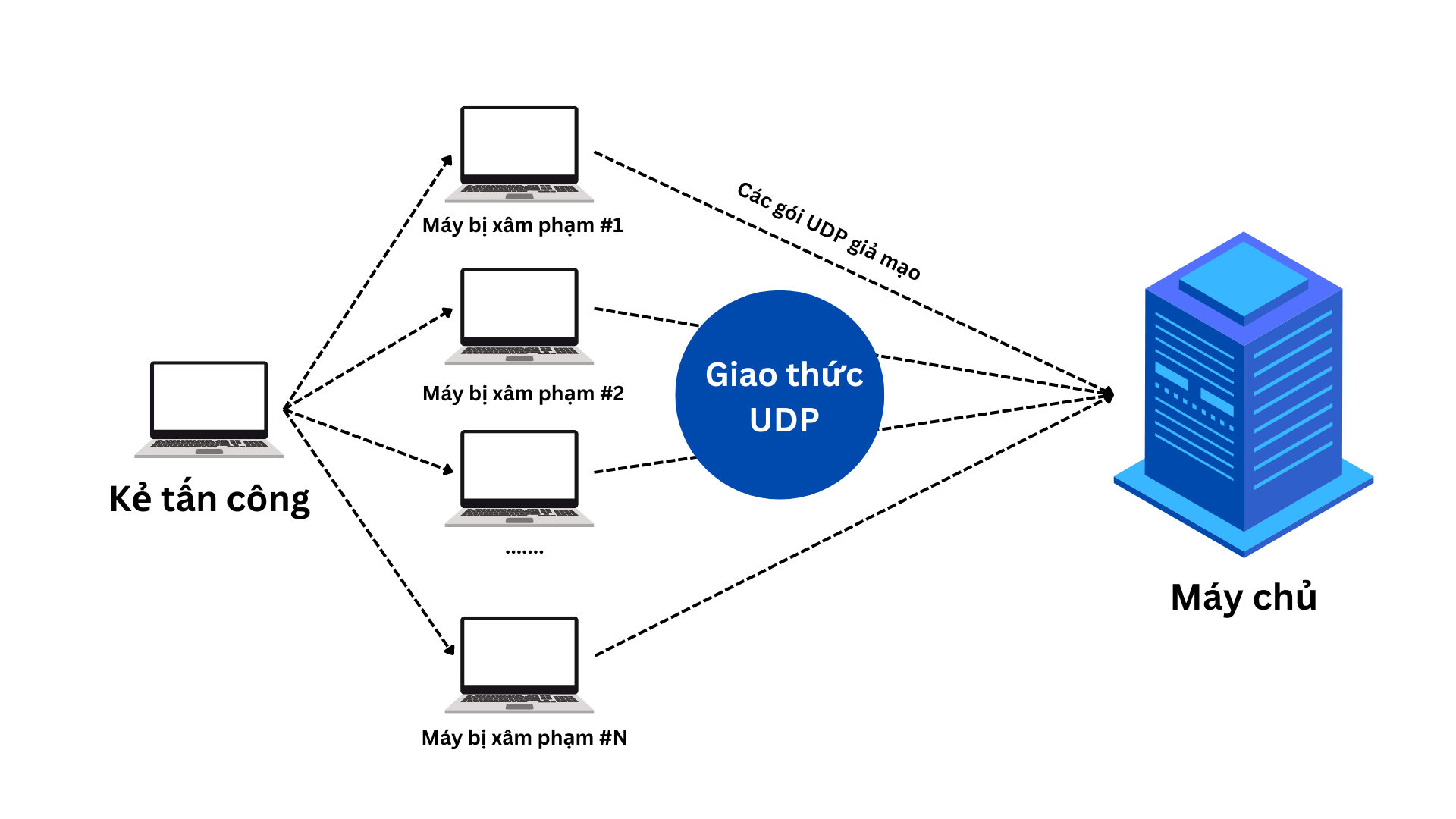

Tấn công UDP Flooding

Các gói tin UDP (User Datagram Protocol) được gửi đến máy chủ đích mà không cần thiết lập kết nối trước đó, tạo ra áp lực lớn lên hệ thống.

Tấn công DNS Amplification

Tấn công này sử dụng các yêu cầu DNS với địa chỉ nguồn giả mạo, khiến cho máy chủ DNS phản hồi bằng một lượng lớn dữ liệu đến địa chỉ giả mạo, gây quá tải hệ thống đích.

Bài viết trên đã cung cấp cho bạn thông tin DDoS là gì và cách phân biệt giữa DoS và DDoS. Hy vọng những thông tin trên sẽ đem lại lợi ích cho bạn. Để khám phá thêm những thông tin về thủ thuật và công nghệ mà ProxyV6 cung cấp bạn có thể tham khảo tại “Công nghệ“.